Багамут. Расследование случаев кибершпионажа на Ближнем Востоке

Соавтором этой статьи выступает Клаудио Гварньери (Claudio Guarnieri), специалист по безопасности, который занимается расследованием вирусных атак и отслеживанием хакерских кампаний, спонсируемых правительствами различных стран. Его вклад в этот материал не связан с работой на какое-либо лицо или организацию.

Введение

С декабря 2016 года правозащитникам с Ближнего Востока, не имеющим ничего общего друг с другом, начали приходить целевые фишинговые сообщения на английском и персидском языках, не связанные с деятельностью какой-либо известной группы хакеров. Эта кампания отличается от других атак (например, связанных с Ираном), которые нам довелось расследовать, тем, что злоумышленники проявляют больше бдительности и осторожности. Что интересно, первых двух людей, подвергшихся целевому фишингу, не объединяло ничего, кроме правозащитной деятельности – которую они вели в разных сферах и в разных странах. С каждой новой жертвой атаки группа пострадавших становилась все разнороднее. Фишинг был направлен на широкий пласт жителей Ближнего Востока и явно носил политический характер, хотя выявить определенную цель не удалось.

Мы провели обширную работу, чтобы раскрыть другие потенциальные случаи целевого фишинга в рамках этой кампании, и обнаружили, что лица, стоящие за атаками, прилагают значительные (по сравнению со средним показателем) усилия, чтобы не быть обнаруженными, и быстро учатся на своих ошибках. По-видимому, те, кто организовал атаки, представляют собой группу с обширными интересами на Ближнем Востоке, от защитников прав иранских женщин до турецких чиновников и от Saudi Aramco до правозащитной организации из Европы, занимающейся вопросами Ближнего Востока. Значительная часть жертв связана с внутренней и внешней политикой Катара, что постоянно наводит на мысль о предыдущих атаках и частичной связи нынешней фишинговой кампании с этим государством. Навряд ли можно выявить государственные интересы, которые оправдали бы одновременный кибершпионаж за египетскими адвокатами и иранскими реформистами, так что не исключено, что за атаками стоит негосударственный субъект с крайне разнообразными мотивами. Тем не менее, амбициозные попытки атаковать министров иностранных дел арабских стран, их граждан, а также десятки других лиц свидетельствуют о наличии определенной цели. Этот инцидент перекликается с текущими разногласиями между странами Персидского залива, что свидетельствует о важной роли и повсеместном применении компьютерного шпионажа в ближневосточной политике.

Не имея достаточно данных для описания стоящих за атаками лиц и каких-либо конкретных критериев для описания самих атак, мы назвали эту группу хакеров «Багамут» – по имени огромной рыбы из «Книги вымышленных существ» Хорхе Луиса Борхеса, которая плавает в бездонном Аравийском море. Кто бы ни стоял за этой целевой фишинговой кампанией, она указывает на обширное применение кибершпионажа на Ближнем Востоке и на то, что найти виновника атаки часто бывает нелегкой задачей. Мы постарались написать эту статью языком, понятным даже для читателей, несведущих в области цифровой криминалистики и кибербезопасности.

Кража учетных данных

На практике мы непосредственно наблюдали те целевые фишинговые атаки, устроенные группой «Багамут», в ходе которых она пыталась получить пароли к учетным записям жертв, имитируя сообщения от соответствующих служб. Тактика группы в основном заключается в краже учетных данных, и хотя используемые ею приемы нельзя назвать слишком сложными, ее участники порой демонстрируют недюжинную изобретательность, гибкость и профессионализм. «Багамут» впервые заметили после атаки на ближневосточного правозащитника в первую неделю января 2017 года. Позже, также в январе, аналогичные тактика и образ действий наблюдались в ходе атаки на борца за права женщин из Ирана; она обычно становится целью нападений со стороны иранских хакеров, например Charming Kitten и Sima, о которых мы рассказывали в нашем выступлении на конференции Black Hat в 2016 году. Одинаковая структура имен хостов, а также регистрации и скриптов позволила установить связь между этими двумя инцидентами, позднее были выявлены другие, совершенные ранее атаки, проведенные в аналогичном ключе. В последующие месяцы те же жертвы подверглись новым атакам, целью которых было получить их данные от учетных записей iCloud и Gmail.

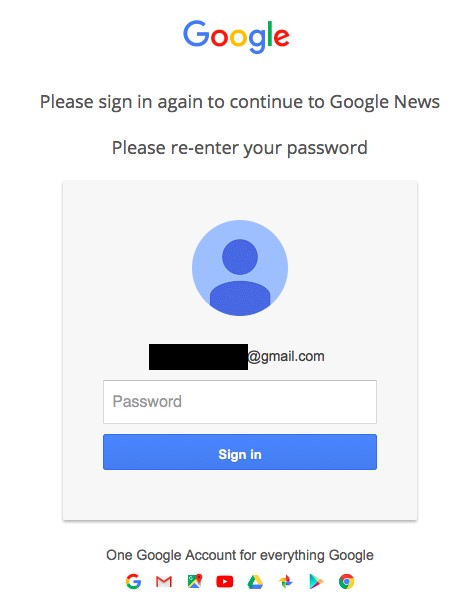

Целевые фишинговые атаки «Багамута», которые мы изучили, отличаются относительно высоким уровнем профессионализма в плане имитации сообщений от соответствующей службы – явно выше, чем средний уровень усилий и подготовки, который можно ежедневно наблюдать в работе киберпреступников и к которому многие пользователи уже привыкли. В сообщениях под заголовками «Подтверждение данных безопасности» и «Подтвердите адрес вашей электронной почты» пользователей просили ввести учетные данные, чтобы сохранить настройки, предупреждая, что в противном случае они утратят доступ к своей учетной записи. В ходе других атак пользователям приходило предупреждение о том, что приложение Truecaller получило право полного доступа к их учетной записи: «Если вы не удалили это приложение, запрос на доступ будет подтвержден» (sic). Эти сообщения, как это часто бывает, приходили с адресов Gmail, похожих на официальные (например, info.auth.services (собака) gmail). Чтобы жертва не заподозрила обман, хакеры даже приводили верный, хотя и отредактированный номер телефона, к которому привязана учетная запись – как мы полагаем, его они получали в процессе восстановления доступа к аккаунту Gmail. Судя по результатам анализа инфраструктуры, которой пользовались хакеры, другие страницы, размещенные на том же сайте, предназначались для получения второго пароля двухфакторной аутентификации или для того, чтобы пользователь запустил процесс восстановления доступа к своей учетной записи Google и таким образом дал хакерам возможность ее взломать.

Кроме того, группа «Багамут» предпринимала попытки ведения разведки и контрразведки, чтобы узнать IP-адреса учетных записей электронной почты. Например, она подделывала уведомление о публикации новостей на сайте BBC, используя в качестве приманки сюжеты о дипломатическом кризисе между Катаром и другими государствами Персидского залива. Текст уведомления включал внешние изображения, которые позволяли отследить местонахождение пользователя, перешедшего по ссылке. Судя по меткам времени в URL-адресах этих изображений, они были загружены 20 апреля. Аналогичная тактика использовалась в ходе кражи учетных данных, которая проходила в те же сроки и о которой мы расскажем ниже.

Изображение, использовавшееся для отслеживания IP-адресов (метка времени по Unix выделена жирным шрифтом): hxxp://res.cloudinary[.]com/demcz0ffi/image/upload/v1492692894/inx_header_j31vtx.png

У этой фишинговой кампании есть две отличительные черты. Во-первых, группа «Багамут» вела хакерскую атаку на нескольких языках, хотя и не всегда в хорошем качестве. Использовались такие языки, как английский, арабский и персидский, при этом в качестве параметров фишинговому сайту передавались языковые коды из двух букв для того, чтобы когда жертва атаки откроет страницу, та отобразилась на соответствующем языке. Исходя из этих параметров, фишинговые страницы не поддерживали никакие другие языки, даже региональные: ни турецкий, ни иврит, ни курдский, ни урду, не говоря уже о французском или других языках международного общения.

Еще одной незначительной, но общей для всех атак чертой стала тактика обхода спам-фильтров. Багамутовские хакеры часто заменяли латинские символы в сообщениях и на страницах аналогичными буквами из других алфавитов (омоглифы по Unicode). Например, вместо латинской буквы «i» в ключевых словах они использовали «і» из кириллицы, которая по внешнему виду ничем не отличается. Этот метод часто применяют для обхода автоматических спам-фильтров или других систем безопасности, выискивающих подозрительные слова или фразы, например, такие как «sign in» («вход», «войти», «выполните вход»).

| Ρlеаse sіgn in аgаin to cоntinuе to Gmаіl («Чтобы продолжить работу, выполните вход в Gmаіl) | (греческая ро)l(кириллическая e)(кириллическая a)se s(кириллическая i)gn in (кириллическая a)g(кириллическая a)in to c(кириллическая o)ntinu(кириллическая e) to Gm(кириллическая a)(кириллическая i)l |

Жертвы атак

Особенность группы «Багамут» заключается не в тактике, а в ее интересах. Нам никогда не удавалось понаблюдать за группой в течение длительного времени, но судя по тому, что мы видели, у хакеров есть определенный набор основных интересов, которые скорее относятся к области политического шпионажа, нежели экономического. Действия группы «Багамут» нельзя отнести к обычным киберпреступлениям. По результатам анализа фишинговых атак, о которых нам сообщили, артефактов, которые удалось обнаружить в ходе исследования хакерской инфраструктуры, а также на основании других публичных данных «Багамут» представляет собой продолжительную кампанию, сосредоточенную на различных политических, экономических и социальных секторах ближневосточных стран.

Судя по нашим наблюдениям, фишинговые атаки не носят масштабный характер, а проводятся против ограниченного количества жертв (10–30 человек в месяц). Например, в конце апреля 2017 года хакеры из «Багамут» подделали оповещение о публикации в Google News, сообщающее о выходе статьи о том, что Ближний Восток поддерживает Дональда Трампа, и отправили его Анвару Каркашу, государственному министру иностранных дел ОАЭ (скриншот с требованием войти в учетную запись приведен выше, атака похожа на уведомление о новостях на сайте BBC). В тот же период времени хакеры использовали аналогичную инфраструктуру в сочетании с поддельным уведомлением о приложении Truecaller, чтобы атаковать родственника иранского президента Хасана Рухани, студента из Саудовской Аравии, двух иранских диссидентов и главу внешнеполитического аналитического центра ОАЭ.

Благодаря бреши в безопасности «Багамут» мы получили возможность в течение некоторого времени отслеживать их действия. В ходе нескольких атак на фишинговом сайте отображалась фотография жертвы (чтобы у людей не возникало подозрений в том, что это действия мошенников). Эти изображения имели короткие, предсказуемые имена, часто состоявшие из инициалов жертвы (гипотетически, «ag.jpg» для Анвара Каркаша – от «Anwar Gargash», его имени, написанного по-английски). Таким образом, у нас появилась возможность обнаружить потенциальных жертв по поиску буквенных сочетаний. Это активный процесс, требующих огромных трудозатрат – для поиска по сочетаниям не более чем из трех букв (от «a.jpg» до «zzz.jpg») нам потребовалось сделать 17 576 запросов. Кроме того, изображения были рассортированы по четырем отдельным папкам; такая структура может свидетельствовать о разных кампаниях или внутренних процессах (имена папок – «ky», «ct», «dy» и «er»). За счет этого число запросов стало еще больше – 70 304 для каждого сайта. Произвести такой поиск незаметно невозможно, но когда в ходе расследования в рамках операции под названием Kingphish для Amnesty нам представилась такая возможность, он принес хорошие результаты и однозначно стоил потраченного времени.

У нас были основания полагать, что на фотографиях, которые удалось найти в ходе этого масштабного поиска методом перебора, были изображены жертвы «Багамута». Метаданные фотографий указывали на то, что их скопировали из профилей Google, а значит, хакеры провели предварительный сбор данных. Многие из тех, чьи фотографии нам удалось найти таким образом, впоследствии подтвердили, что в течение последних нескольких месяцев получали целевые фишинговые сообщения, и никто из них не удивился тому, что кампания, очевидно, носит политический характер.

В ходе поиска нам удалось обнаружить 59 фотографий на трех доменах, из них чуть более половины были уникальными. Фотографии тех людей, личность которых нам удалось установить, подтверждают, что внимание «Багамута» сосредоточено на политических и экономических институтах Ближнего Востока. Более того, незначительное количество жертв, для которых Ближний Восток не является местом происхождения (граждане Великобритании и Швейцарии), давно имеют связь с этим регионом в качестве журналистов, дипломатов или правозащитников. Из тех жертв, которых нам удалось опознать, большая часть находится в Египте, Иране, Палестине, Турции, Тунисе и Объединенных Арабских Эмиратах. Среди них:

Арабский Ближний Восток

- компания, оказывающая финансовые услуги состоятельным клиентам и при этом делающая упор на «конфиденциальность»;

- СМИ и иностранная пресса, пишущие о Египте, в том числе лица, которые побывали в заключении в этом государстве;

- несколько правозащитных неправительственных организаций и активистов с Ближнего Востока;

- один из дипломатов Министерства иностранных дел ОАЭ, государственный министр иностранных дел ОАЭ и глава внешнеполитического аналитического центра ОАЭ;

- известный суфист-богослов;

- Союз арабских банков.

Турция

- представитель Турции при ЮНЕСКО;

- министр иностранных дел Турции.

Иран

- родственник иранского президента;

- защитница прав женщин и известный журналист из диаспоры;

- политик-реформист, советник бывшего президента Мохаммада Хатами.

Судя по упоминаниям в Virustotal и прочих базах данных, хакеры также замешаны в атаках на другие институты Персидского залива, включая суд премьер-министра Бахрейна, министра энергетики Саудовской Аравии и бывшего члена Совета национальной безопасности Саудовской Аравии. Интересный факт: несмотря на очевидную ориентированность на Ближний Восток, ни одна из атак «Багамута» не связана с Израилем. Тем не менее, мы не считаем эту группу израильской.

Инфраструктура

Группа «Багамут» позаботилась о том, чтобы ее невозможно было отследить. Исследователям нередко удается обнаружить используемую для атак инфраструктуру благодаря связи, которая возникает в случае повторного использования электронных адресов при регистрации доменного имени и заказе услуг хостинга. Хакеры из «Багамут» отличаются бдительностью и тщательно заметают следы.

При регистрации доменных имен «Багамут» стабильно пользуется услугами частных регистраторов и «одноразовыми» аккаунтами на Mail.Ru. Электронные ящики часто называют по одинаковой схеме – англо-европейское имя, за которым иногда следует число, затем собака и mail.ru. Электронный адрес используется для регистрации только одного домена. Эти же адреса указываются при вводе других регистрационных данных для этого домена (в частности, для начальной записи зоны в DNS). Такое, что хакеры ошибаются и указывают другой адрес, случается очень редко. Электронные адреса организованы в сложную структуру в зависимости от их повторного использования в качестве адресов для восстановления данных при создании новых учетных записей.

Кроме того, «Багамут» параллельно поддерживает несколько фишинговых сайтов, которые размещает на своих собственных выделенных серверах. Домены через некоторое время могут использоваться повторно, но хакеры всегда применяют разные поддомены для разных кампаний. Обнаружив слежку за одним из своих сайтов, они тут же его закрывают. Обычно хакеры организуют переадресацию (код состояния HTTP 302) на сайт www.accessdenied.com – это тоже можно считать следом, хотя такой образ действий характерен не только для «Багамута».

Поддомены, которые «Багамут» использует для атак, включая поддомен, который предположительно применялся для атаки на суд премьер-министра Бахрейна (домен: my-validation[.]info):

valid.appid.support.validate-maillogon.service.authuser.continue.frontend.reason.redirect.file-manager.version-9.1.101.view-settings.svjjykd5v2vum3fbsxlgmxfmr3pjdklh.access-https.my-validation[.]info

Our investigation has also shown a clear learning process. Whereas previous sites would stay active for days after an attempt, in recent incidents it was deleted within minutes (perhaps automatically) and the subdomain is taken offline within the day. In doing so, Bahamut narrowed the window for forensic investigation, quite effectively. After the crawling of images and victim information was noticed, Bahamut took further steps to hide their infrastructure – using free hosting services as a redirection mechanisms and for hosting images used in phishing emails.

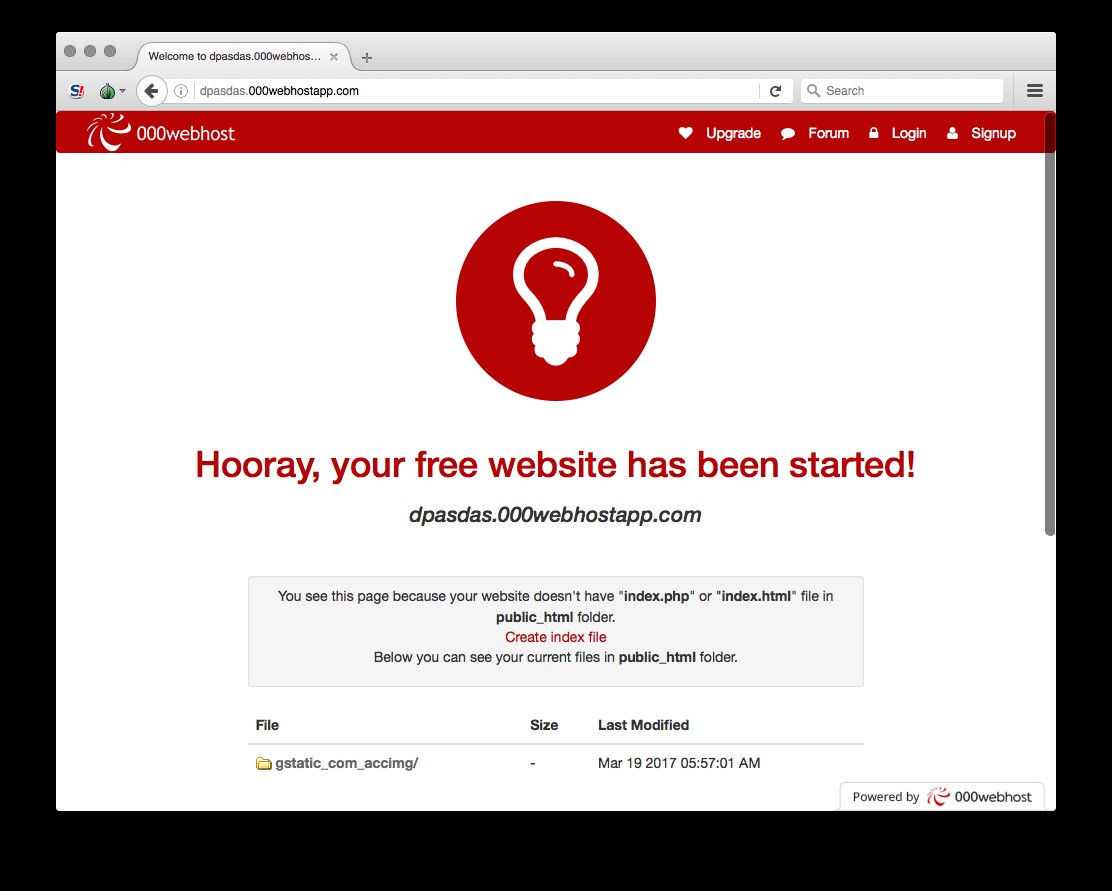

В ходе расследования мы заметили, что хакеры быстро учатся. Если вначале после вмешательства сайты продолжали работать еще несколько дней, то с недавних пор их стали удалять в течение буквально нескольких минут (возможно, автоматически), а поддомены отключают в течение одного дня. Благодаря этому «Багамуту» удается с высокой эффективностью сократить время, в течение которого его можно было бы отследить. Обнаружив, что мы провели сбор изображений и информации о жертвах, хакеры предприняли дополнительные меры, чтобы скрыть свою инфраструктуру от посторонних глаз – начали использовать бесплатные хостинги для переадресации и для размещения изображений, которые вставляли в фишинговые сообщения.

Совпадающая инфраструктура

Стараясь защитить себя от слежки, «Багамут» тем не менее пользуется ограниченным количеством сетей. В частности, группа часто прибегает к услугам хостингов, которые, как известно, медленно реагируют на жалобы о злоумышленниках. Действуя подобным образом, хакеры оставляют следы. На основании того, какими сетями они предпочитают пользоваться и по какому принципу создают адреса для регистрации фишинговых сайтов, мы можем вывести параметры для поиска, пусть и очень общие, чтобы найти другие домены, связанные с этой группой.

Чтобы обнаружить другие элементы инфраструктуры, применяемой группой «Багамут», мы собрали все найденные нами имена доменов, связанные с сетями, которыми, как мы узнали из различных источников (напр. пассивный DNS и DomainTools), пользуются хакеры. Затем мы произвели поиск по этим доменам (по записи SOA rname) и отметили те, которые зарегистрированы на электронный адрес Mail.Ru. Благодаря ошибкам, допущенным хакерами, в нашем распоряжении оказались другие подозрительные адреса, по которым мы также провели поиск. Несмотря на то, что поиск производился по довольно общим критериям (в том числе приведенным ниже в разделе «Признаки действий хакеров»), количество результатов оказалось на удивление небольшим. Домены, которые нам удалось найти, не содержали ни безобидных сайтов, ни даже сайтов, похожих на те, которые стандартно используются для совершения киберпреступлений. Большая часть из них предназначена для кражи учетных данных и напоминает уже известные нам сайты, для некоторых мошеннический характер и связь с «Багамутом» удалось подтвердить благодаря URL-адресам, приведенным в Virustotal.

Четыре домена отличаются от других средств для кражи учетных данных, и мы расскажем о них подробнее.

| my-validation[.]info | 91.235.143.214 | 91.235.143.199 | alfajrtaqni[.]org | 86400 IN SOA ns1.alfajrtaqni.org. wendy.walker.bk.ru. 2016051403 3600 7200 1209600 86400 |

Один из этих доменов представляет собой зеркальное отображение сайта технического комитета медиа-центра «Аль-Фаджр», который имеет связь с «Аль-Каидой». Медиа-центр «Аль-Фаджр» является разработчиком криптографического приложения «Амн аль-Муджахид» («Безопасность моджахеда»), на найденном нами сайте содержатся копии этого приложения. Несмотря на то, что домен был зарегистрирован в марте 2016 года, он представляет собой устаревшее зеркальное отображение сайта медиа-центра «Аль-Фаджр», сделанное в марте 2015 года, возможно, скопированное с другого зеркального отображения (alfajrtaqni[.]ws). На подозрительном сайте медиа-центра «Аль-Фаджр» находятся устаревшие версии приложений для Android и Windows; после того, как было создано отображение, на настоящий сайт были загружены обновленные версии, при этом файлы похожи на оригинальные (одинаковая контрольная сумма). В каких целях использовался этот сайт, неизвестно.

Другие три домена одинаково интересны:

| Домен | IP | SOA (ресурсная запись DNS) (включает адрес электронной почты Mail.Ru) |

| 16linesquran[.]info. | 178.17.171.140 | 86400 IN SOA ns1.16linesquran.info. m.cutov.mail.ru. 2016041500 3600 7200 1209600 86400 |

| khuaitranslator[.]com. | 178.17.171.39 | 86400 IN SOA ns1.khuaitranslator.com. andy.mingle.mail.ru. 2017040514 3600 7200 1209600 86400 |

| timesofarab[.]com | 91.235.143.246 | 86400 IN SOA ns1.timesofarab.com. randall.kaine.mail.ru. 2017010303 3600 7200 1209600 86400 |

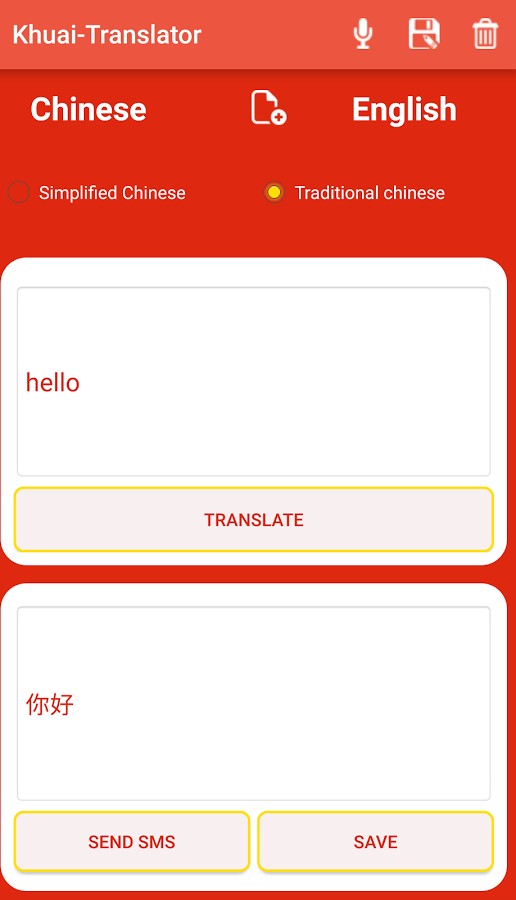

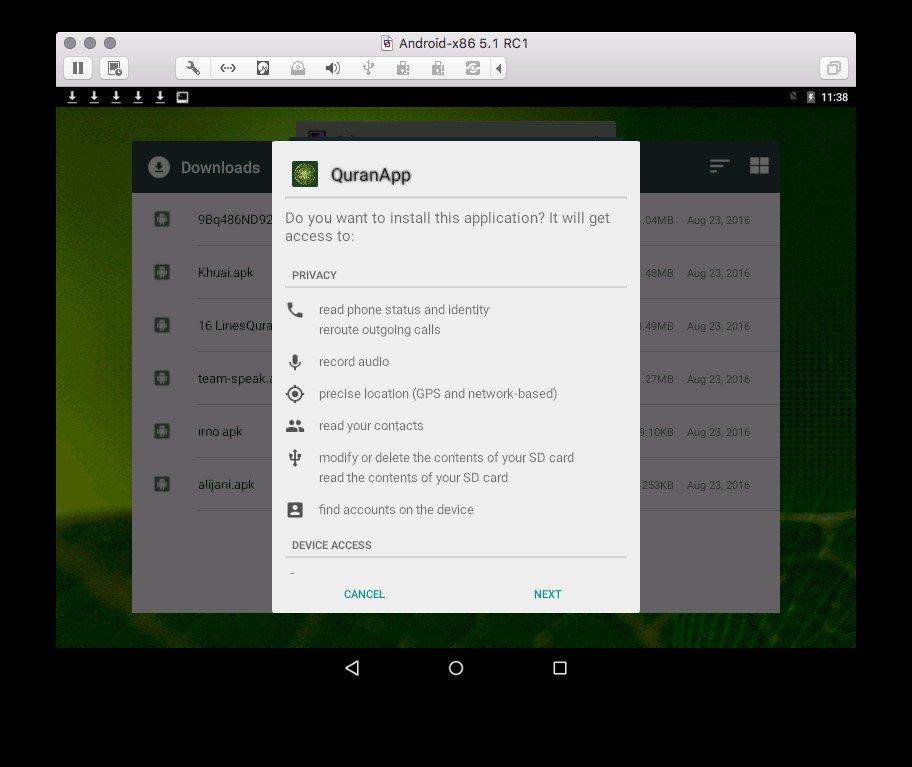

Вредоносные приложения для Android

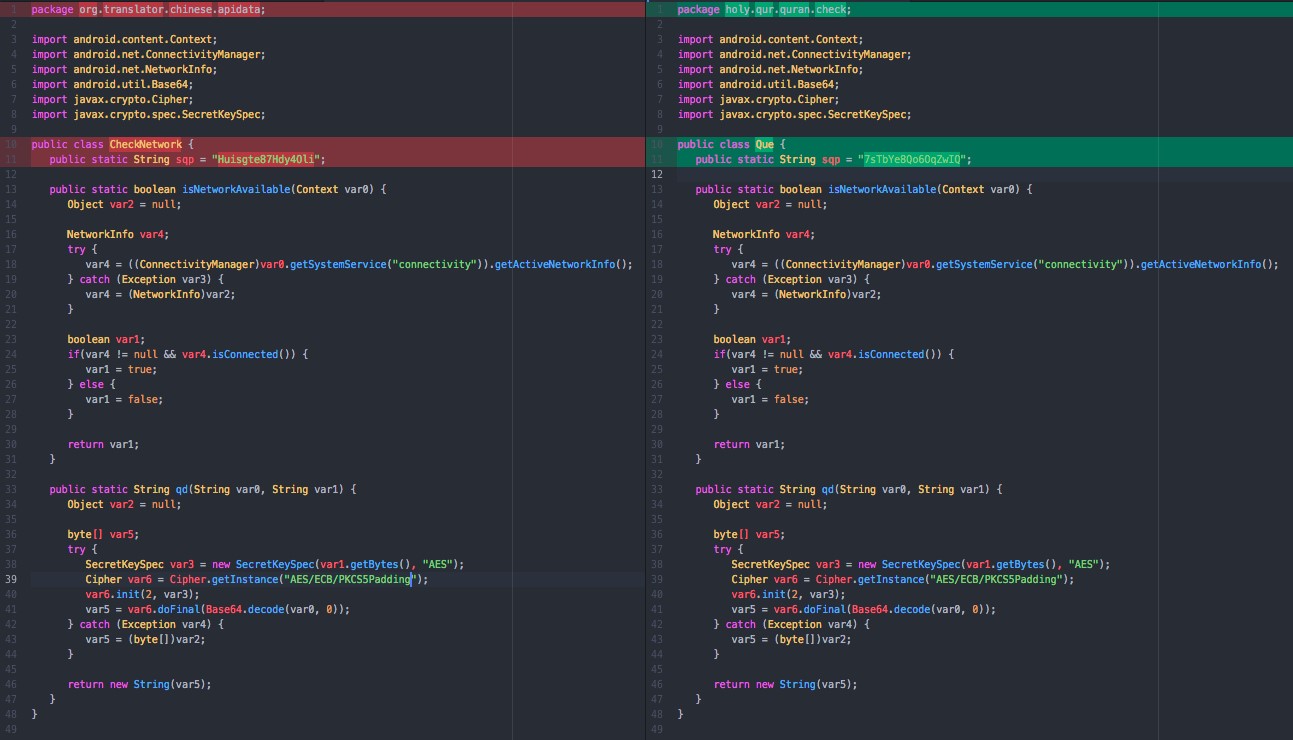

Два подозрительных сайта связаны с приложениями для Android, представляющими собой специальное вредоносное ПО, не получившее широкого распространения (опять же, эта черта отличает анализируемые атаки от других киберпреступлений). Приложения 16 Lines Quran и Khuai Translator установило незначительное количество пользователей (50–100 и 1-5 соответственно по статистике Play Store). 16 Lines Quran, последний релиз которого вышел в мае 2016 года, представляет собой полноценное приложение для чтения Корана на языке урду. Khuai Translator – китайско-английский переводчик, основанный на переводческом сервисе Yandex (хотя он также включает код для сервиса Microsoft), выпущен чуть более 4 месяцев тому назад. В том, что название Khuai Translator было позаимствовано у расширения Firefox, а 16 Lines Quran – у сайта, на котором выложен архив Корана, нет ничего удивительного. Для какой целевой аудитории предназначены эти приложения, неизвестно, у нас также почти нет информации о том, каким образом их навязывали жертвам.

| 16 Lines Quran | https://play.google.com/store/apps/details?id=holy.qur.quran | szymon.tchorzewski88@gmail.com |

| Khuai Translator | https://play.google.com/store/apps/details?id=org.translator.chinese | caren.hee789@gmail.com |

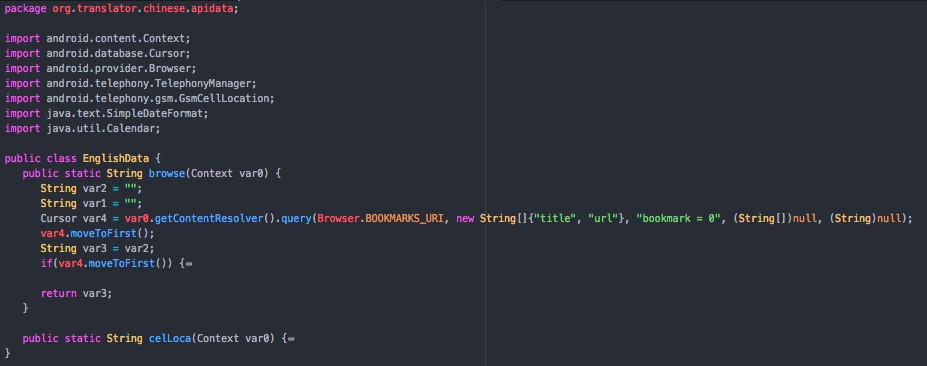

Как того и следовало ожидать, оба приложения предназначены для извлечения личных данных с мобильного устройства и слежки за действиями жертвы; с их помощью организаторы атаки получали доступ к следующим данным:

- журнал SMS-сообщений и телефонных звонков;

- данные контактов из телефонной книги;

- история просмотров в браузере и закладки;

- идентификаторы аппаратного устройства;

- информацию о точном местоположении и о сети.

Оба приложения также предлагают функцию звукозаписи, например цитат из Корана или слов для перевода. Возможно, это сделано для того, чтобы оправдать запрос приложением доступа к такому большому количеству функций.

Вредоносные программы не отличаются высоким качеством – в версии 1.1 приложения Khuai Translator URL-адреса, которые использовались для передачи данных хакерам, были напечатаны с ошибками (напр., htpp://), а значит, не работали. Эта проблема была устранена в следующем обновлении, однако в обоих приложениях остались другие опечатки, например в свойствах сети, внутренних функциях и диалоговых окнах, так что качество приложения, по-видимому, не является приоритетом для его создателей.

Хотя эти два вредоносных приложения отличаются друг от друга, они имеют схожую базовую архитектуру и используют одинаковые приемы, в частности, маскировку вредоносных функций под запросы обычного приложения. Оба приложения странным образом направляют разные виды информации на разные веб-адреса, при этом URL-адрес каждый раз определяется полностью; в принципе, такая схема работает, но опытный программист никогда бы так не сделал. Чтобы эти URL-адреса было сложнее обнаружить, они разбросаны по разным частям кода и зашифрованы (AES-128-ECB и шифровка Latin-1). В обоих приложениях один и тот же код используется для звукозаписи, передачи по сети и шифровки URL. Судя по этим общим чертам, в том числе одинаковой структуре электронных адресов, указанных в Play Store в качестве контактных, оба приложения были созданы одной группой разработчиков, несмотря на использование псевдонимов и незначительные различия.

Учитывая то, что приложения разработаны для одной аудитории (Китай и Пакистан), а жертвы кражи учетных данных принадлежат совершенно к другой (Ближний Восток), мы не можем однозначно утверждать наличие связи между этими двумя операциями. Несмотря на наличие некоторых схожих черт, в приложениях нет ничего, что напрямую указывало бы на их связь с изучаемой нами кампанией. Из общего: маяки конечных точек обоих приложений слегка напоминают те, что использовали хакеры из «Багамут» для целевого фишинга – короткие имена файлов, применение языка сценариев PHP, расположение в папках с произвольными названиями:

- http://www.16linesquran[.]info/dhReqIopT/QzXrvTHG/ct.php

- http://www.khuaitranslator[.]com/TQaxcTr/spPlVl/WordTranslate.php

На момент публикации сайт приложения 16 Lines Quran не работал, выдавая ошибку 403, уже известную нам по сайтам «Багамута». Сайт и конечные точки Khuai Translator по-прежнему работают.

При попытке зайти на сайт 16 Lines Quran он выдает ту же ошибку, что и известные нам сайты «Багамута».

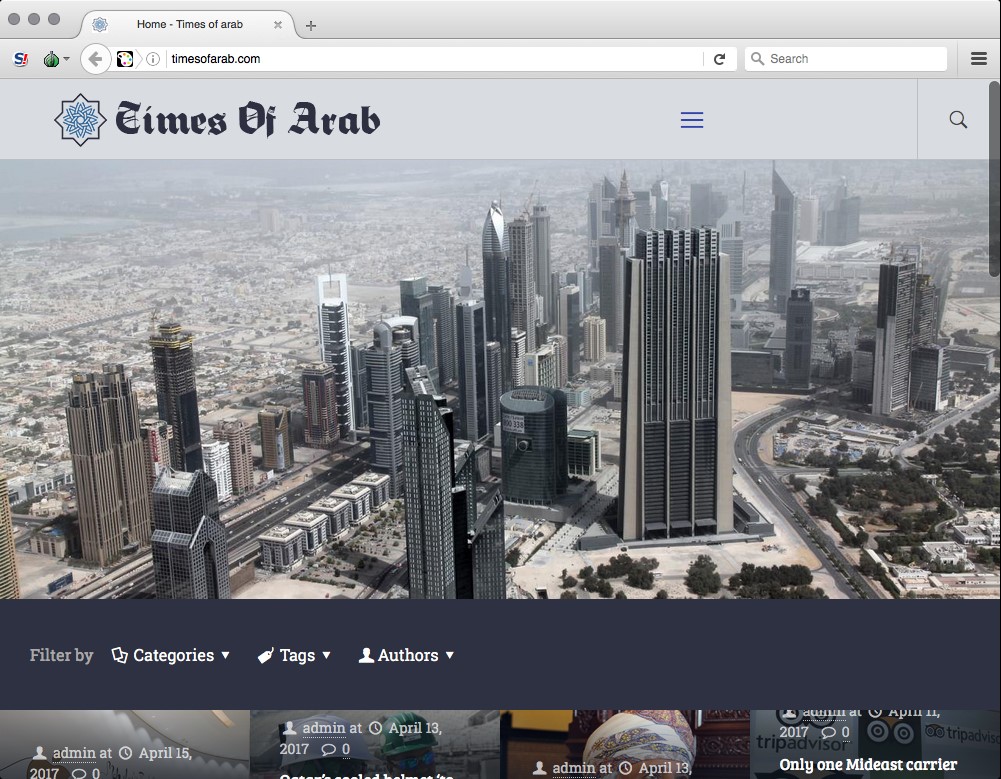

Times of Arab

На последнем месте среди результатов поиска стоит Times of Arab (timesofarab[.]com) – на вид единственный сайт, не являющийся мошенническим. Он особо интересен тем, что всецело посвящен странам Персидского залива – сфере интересов группы «Багамут». Создатели сайта регулярно публиковали новые материалы как минимум в течение пяти месяцев. Как и в случае с медиа-центром «Аль-Фаджр», цель создания этого сайта не ясна, так как никакой мошеннической деятельности замечено не было. Тем не менее, содержание и описание Times of Arab достойны анализа. Например, на вкладке «О нас» миссия сайта приведена в очень общих выражениях, а также упоминаются угрозы в адрес авторов (повтор и кавычки в оригинале).

Донести до общественности важные новости, о которых молчат мировые СМИ. Наши авторы предлагают вам объективную точку зрения, свободную от влияния личных интересов. Мы придаем мировым СМИ новый формат, стремясь укрепить связь с нашими читателями – связь, основанную на доверии и правде. Благодаря целям, которые мы ставим перед собой, аудитория Times of Arab, ценящая наши усилия, стремительно растет. Наша работа непроста, но совершенно необходима для того, чтобы беспристрастно освещать события, не потворствуя влиянию государств, правительств, организаций и частных лиц. В центре внимания Times of Arab находятся страны Ближнего Востока, но мы также предлагаем объективный взгляд на широкий спектр вопросов глобального уровня. Недавно в адрес журналистов Times of Arab с разных сторон начали поступать угрозы, поэтому они стараются не привлекать к себе лишнего внимания и работают анонимно. «Недавно в адрес журналистов Times of Arab с разных сторон начали поступать угрозы, поэтому они стараются не привлекать к себе лишнего внимания и работают анонимно».

Если посмотреть, какой материал публикует Times of Arab, становится совершенно непонятно, почему журналисты этого издания получают угрозы. На сайте появляются статьи о правительствах стран Персидского залива, написанные исключительно в положительном ключе, которые копируют из других источников, в том числе из ближневосточных государственных СМИ.

Материалы подбирают для целевой аудитории, однако их качество нестабильно. На сайте Times of Arab часто появляются бессмысленные статьи с заголовками, которые к ним совершенно не подходят, странные иллюстрации, неправильно написанные названия стран в именах файлов с изображениями (soudi, saoudi, kuaiti и behrain). Например, мрачное изображение с фразой «Arab Spring» («Арабская весна»), относящееся к волне протестов и восстаний 2011 года, используется для иллюстрации статьи о сезонном баскетбольном матче, скопированной из арабоязычной газеты, которая выходит в Алабаме (отсюда «Arab spring game», что означает «арабский весенний матч»). На сайте иногда встречается материал, посвященный технологиям, но большинство статей повествует о трудовых правах в регионе и социальных вопросах под заголовками типа «Правительство Непала выразило Катару благодарность за хорошее отношение к трудовым мигрантам» и «[Президент ФИФА] Инфантино отметил положительное изменение в условиях для рабочих, готовящих Катар к чемпионату мира по футболу 2022 года». Схожие темы использовались в ходе кампании Kingphish.

Издание Times of Arab присутствует в социальных сетях, при этом видео, загружаемые на YouTube, оно берет у AP, «Аль-Джазиры» и других пользователей этого видеохостинга. Видеоматериалы также посвящены Катару и другим странам Персидского залива. В Twitter издание Times of Arab подписано на несколько правозащитных организаций, например ARTICLE 19, Amnesty International, Human Rights Watch (в том числе на региональные аккаунты), а также на аккаунты, связанные с Катаром и Эмиратами. Это тоже наводит на мысли об операции Kingphish.

Откуда взялся «Багамут»

Нам сложно сделать какие-либо определенные выводы по поводу того, кто стоит за атаками группы «Багамут», так как хакеры действуют осторожно и скрывают свою личность. Тем не менее, как уже упоминалось выше, они оставляют кое-какие следы, используя вымышленные данные для регистрации доменных имен и поддерживая свою инфраструктуру. В коде и на сайтах не удалось найти никаких намеков на то, откуда взялась эта группа. Тот факт, что одна из вредоносных программ замаскирована под китайско-английский словарь, еще больше запутывает ситуацию.

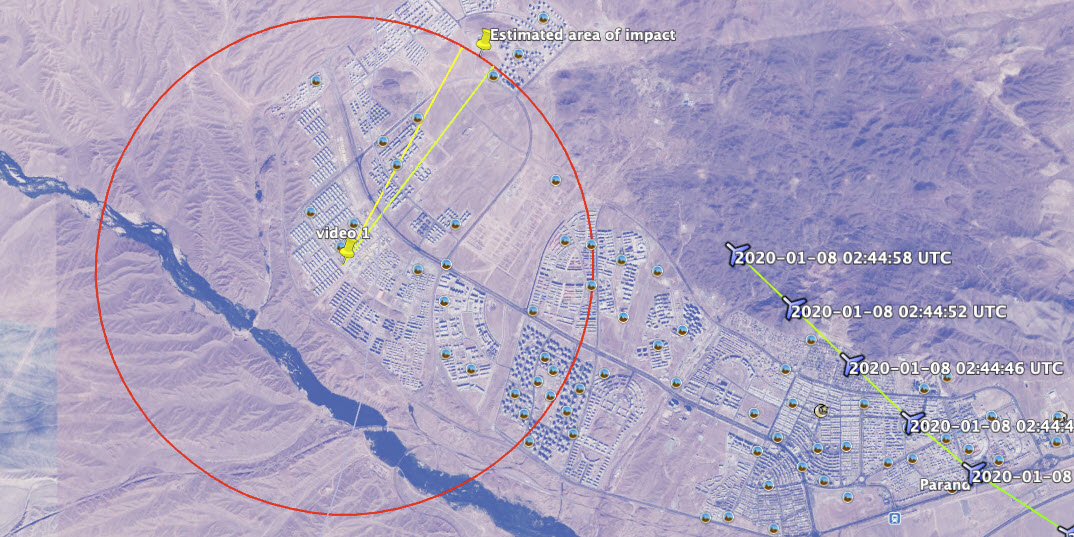

В двух случаях при взломе учетных записей удалось получить IP-адреса, связанные с «Багамутом». В первом случае хакеры изначально зашли во взломанную учетную запись, используя функцию, которая позволяет аккаунтам Mail.Ru получать доступ к аккаунтам Gmail (при наличии соответствующих учетных данных). Это позволило им скрыть свой настоящий адрес, обойти средства безопасности Google, отслеживающие подозрительные попытки входа в аккаунт, и поддержать возможность постоянного доступа к учетной записи. Однако позже они попытались войти в учетную запись напрямую через две сети в Европе, при этом как минимум в одном случае использовался сервер OpenVPN (185.113.128[.]207 и 185.161.208[.]37). По этим адресам можно определить местоположение хакеров, но в результате этого инцидента они усилили меры безопасности.

Во втором случае взлом учетной записи был выполнен рано утром по местному времени через соединение ADSL, обеспеченное телекоммуникационной компанией Emirates Telecommunications Corporation, которая находится в Абу-Даби, ОАЭ (83.110.89[.]246). Возможно, эти действия велись со взломанного компьютера. В пользу этой теории говорит количество открытых веб-сервисов, которые были обнаружены в ходе проверки порта IP-адреса. Подобное совпадение кажется еще более странным, если учесть, что атака была направлена на министра внутренних дел ОАЭ.

Внешне действия группы «Багамут» схожи с кампанией Kingphish, однако уровень профессионализма и амбиции багамутовских хакеров на порядок выше. Фишинговые сайты, которыми пользуется «Багамут», частично напоминают инфраструктуру Kingphish для атак на защитников трудовых прав в Катаре. Так, для фишингового сайта ropelastic[.]com хакеры Kingphish использовали те же хостинги, что и «Багамут», так же часто прибегали к сервису для сокращения URL под названием tinyURL и применяли для регистрации адрес stuart.boarden@mail[.]ru (при этом в качестве дополнительного был назначен другой адрес на Mail.Ru – mik*********@mail.ru). Эти две группы также использовали схожие имена переменных в основной кодировке исходного кода фишинговых страниц и некоторые другие одинаковые элементы инфраструктуры. Прочие артефакты целевых фишинговых страниц и общий подход также похожи, но в плане профессионализма «Багамут» стабильно опережает хакеров Kingphish.

Операция Kingphish

IP: 178.17.171[.]25 (AS43289, I.C.S. Trabia-Network S.R.L., Молдавия)

Фишинговый URL: rqeuset.hanguot.g-puls.viwe.accnnout-loookout.auditi.devisionial-checlkout.inistructiion-mutuael.halftoine.appliacctiorn-gurad-way.leigacy-fs.termp-forn.provider-saefe.alvie-valuse.token-centeir.recollect.label.ping2port[.]info/?ml=[REDACTED]=&n@e=[REDACTED]&P4t=[REDACTED]&Re3d=aHR0cDovL3Rpbnl1cmwuY29tL2g5d3h3cDg=&pa=2&gp=1

Фотография профиля: ping2port[.]info/pc/dl/[REDACTED].jpg

«Багамут»

IP: 178.17.171[.]145 (AS43289, I.C.S. Trabia-Network S.R.L., Молдавия)

Фишинговый URL: gdrive.mydocument.validate.googlsupport.servicelogon.continue.owa.frontend.redirect.reason.file-manager.version-9.912.settings.sxoxakuxsgtis3vgslrrs0x6zjfwwlnjbsdfsm.access-https.authprofile[.]info/m/?t0R1I2A=[REDACTED]=&nJm=[REDACTED]==&pc=&ReJd5S=[REDACTED]&gn=1&hr=[REDACTED]==&lan=en&rc=&VeRcEm=&VeRcPh=

Фотография профиля: authprofile[.]info/iMHgT/dy/[REDACTED].jpg

| Сравнение HTML фишинговых страниц Google, использованных хакерами Kingphish и группой «Багамут» | |

| <input type=”hidden” id=”qst” name=”qst” value=”[Redacted]”>

<input type=”hidden” id=”ua” name=”ua” value=”Mozilla/5.0 (Windows NT 6.1; rv:45.0) Gecko/20100101 Firefox/45.0″> <input type=”hidden” id=”url” name=”url” value=”http://rqeuset.hanguot.g-puls.viwe.accnnout-loookout.auditi.devisionial-checlkout.inistructiion-mutuael.halftoine.appliacctiorn-gurad-way.leigacy-fs.termp-forn.provider-saefe.alvie-valuse.token-centeir.recollect.label.ping2port.info/[Redacted]”> <input type=”hidden” id=”lan” name=”lan” value=”en-US,en;q=0.5″> <input type=”hidden” name=”yt” value=””> <input type=”hidden” name=”gd” value=””> <input type=”hidden” name=”gp” value=”1″> <input type=”hidden” name=”gpl” value=””> <input type=”hidden” name=”gn” value=””> <input type=”hidden” name=”pa” value=”2″> <input type=”hidden” name=”2St” value=””> <input type=”hidden” name=”VerRecPn” value=””> <input type=”hidden” id=”Re3d” name=”Re3d” value=”[Redacted]”> <input type=”hidden” id=”pm” name=”pm” value=””> <input type=”hidden” id=”tst” name=”tst” value=””> |

<input type=”hidden” name=”redirect” id=”redirect” value=””/>

<!– http-ref –> <input type=”hidden” name=”url” id=”url” value=”http://validateuserid.servicelogon.authsupport.owa.frontend.continue.reason.redirect.file-manager.version-9.10.112.view-settings.vmpgu1qxrxlwbk5qum14vlltnunvrlpzvwxkvwbxm1.access-https.myprofileprivacy.com/m/index.php?[Redacted]”> <input type=”hidden” name=”ua” id=”ua” value=”Mozilla/5.0 (Windows NT 6.1; rv:45.0) Gecko/20100101 Firefox/45.0″/> <input type=”hidden” name=”blang” id=”blang” value=”en-US,en;q=0.5″/> <input type=”hidden” name=”HTTP_ACCEPT” id=”HTTP_ACCEPT” value=”text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8″/> <input type=”hidden” name=”pgTitle” id=”pgTitle” value=””/> <input type=”hidden” name=”dwn” id=”dwn” value=””/> (…) <input type=”hidden” name=”yt” id=”yt” value=””/> <input type=”hidden” name=”st” id=”yt” value=””/> <input type=”hidden” name=”bc” id=”yt” value=””/> <input type=”hidden” name=”VeRcEm” id=”VeRcEm” value=””/> <input type=”hidden” name=”VeRcPh” id=”VeRcPh” value=””/> <input type=”hidden” name=”2Sp” id=”2Step” value=””/> <input type=”hidden” name=”gp” id=”gp” value=””/> <input type=”hidden” name=”gd” id=”gd” value=””/> <input type=”hidden” name=”gpl” id=”gpl” value=””/> <input type=”hidden” name=”rcvry-em” id=”recovery” value=””/> <input type=”hidden” name=”rcvry-ph” id=”recovery” value=””/> <input type=”hidden” name=”rjc” id=”recovery” value=”1″/> <input type=”hidden” name=”code” id=”recovery” value=””/> <input type=”hidden” name=”nJm” id=”recovery” value=”[Redacted]”/> <input type=”hidden” name=”redirect” id=”redirect” value=””/> |

В отличие от операции Kingphish, которая, судя по нашим наблюдениям, затрагивала только внутреннюю политику Катара, «Багамут» реагирует на внутренние события в нескольких ближневосточных государствах, выбирая в качестве жертв тех, кто участвует во внутренних делах различных стран в непростые периоды времени, например, иранцев в ходе гонки перед президентскими выборами в Иране в мае 2017 года. Поэтому, несмотря на совпадение по временным рамкам, мы не можем утверждать наличие связи между операцией Kingphish и хакерской кампанией «Багамута».

Несмотря на заинтересованность в Иране, «Багамут» навряд ли является иранской группой, а ее атаки на персидском языке не отличаются эффективностью. Единственное целевое фишинговое сообщение на персидском языке, которое нам удалось изучить, было составлено весьма посредственно и содержало грамматические ошибки, которыми обычно изобилуют тексты, переведенные при помощи Google Translate. Кроме того, хакеры ошибочно использовали буквы «pe», чтобы обозначить, что фишинговая страница написана на персидском, хотя любой носитель этого языка знает, что правильным обозначением является «fa».

Relatedly, the English used in the messages reflected the grammatical mistakes of a non-native speaker (rather a translation) combined with a lack of concern or awareness about professionalism. The single Arabic-language page that we were able to find had similar lack of professionalism – using the Arabic for “verify” rather than the “sign in” that is actually used by Google. Unlike Persian this was seemingly a mistake of professionalism rather than capability and did not necessarily indicate the use of a translation service.

We would be remiss not to address the frequent use of Russian services: this does not stand out beyond what we might expect of someone attempting to avoid scrutiny, such as using a provider that does not require phone numbers or comply with U.S. law. Many non-Russian groups use services such as Yandex and Mail.Ru, and so there is no indication of Bahamut being of Russian-origin.

In the end, our selection of the name “Bahamut” is motivated by the strange behavior of the group, which seems to sprawl across different countries and contexts. If the malware agents, Kingphish, and the observed spearphishing attempts are all in fact related, then Bahamut’s interest exceed our expectations for the espionage activities a single Middle Eastern country. While Gulf countries have global interests, the targeting of obscure Iranian reformist figures, let alone the creation of Urdu and Chinese language malware applications, stretches the boundaries of imagination. Taken in the context of the overlapping domains, the diversity suggests that Bahamut is not necessarily a state actor, and instead could be a more independent entity seeking financial remuneration from more than one client.

Более того, сообщения на английском также содержат ошибки, которых носитель языка никогда не допустил бы (возможно, это перевод), и были составлены невнимательно или попросту непрофессионально. Единственная страница на арабском языке, которую нам удалось найти, тоже была сделана непрофессионально; так, вместо слова «Войти», которое обычно используется в Google, на ней отображалось другое, не совсем подходящее для данного контекста арабское слово. В отличие от страницы на персидском, эта ошибка возникла скорее из-за непрофессионализма, чем невнимательности, и машинный перевод при составлении текста на арабском, возможно, не применялся.

Конечно, мы должны прокомментировать использование русскоязычных служб. Это обычный прием, который хакеры используют, чтобы избежать слежки – подобные службы не запрашивают номер телефона и не обязаны соблюдать законы США. Многие хакеры, не имеющие никакого отношения к России, пользуются услугами Yandex и Mail.Ru, так что это вовсе не значит, что «Багамут» действует из России.

Наконец, мы дали группе название «Багамут» из-за ее странного поведения, так как ее деятельность охватывает разные страны и сферы. Если между вредоносными программами, Kingphish и выявленными целевыми фишинговыми атаками просматривается связь, то интересы «Багамута» выходят далеко за пределы шпионажа в рамках одного ближневосточного государства. Конечно, у стран Персидского залива глобальные интересы, но атаки на малоизвестных иранских реформистов, не говоря уже о разработке вредоносных приложений на урду и китайском, могут поставить в тупик кого угодно. Исходя из наличия совпадающих доменов, разнообразная деятельность «Багамута» указывает на то, что эта группа, скорее, является независимым образованием, работающим на нескольких клиентов, нежели частью государственной структуры.

Заключение

Кто бы ни стоял за целевыми фишинговыми атаками и вредоносным ПО, кампания группы «Багамут» служит наглядным примером того, насколько уникален Ближний Восток в плане шпионажа и других киберпреступлений. Разнообразные политические и экономические интересы, которые часто вызывают разногласия в этом регионе, по различным причинам привлекают внимание разных действующих лиц. Подобные атаки также указывают на переходные технологические процессы. Неоднократно были зафиксированы случаи активного кибершпионажа, который международные игроки ведут за различными жертвами с Ближнего Востока, в то же время некоторые ближневосточные страны начали преследовать свои собственные интересы. Эти атакующие и защитные действия носят разнородный характер, и в рамках закупок вооружения за границей инструменты для компьютерной обороны не приобретались (если не считать платформ для наблюдения). Таким образом, «Багамут» позволяет нам заглянуть в будущее, где благодаря современным методам коммуникации небольшие государства имеют возможность эффективно вести наблюдение за местными диссидентами и действовать за рамками своей территории.

Признаки действий хакеров

Дополнительное распределение информации

dpasdas.000webhostapp[.]com

mailgooqlecominboxasm9003nmjknsidnpopjdasdkopm.000webhostapp[.]com

Зафиксированные случаи кражи учетных данных

authprofile[.]info

authuser[.]info

myprofileprivacy[.]com

myprofileview[.]info

myvalidation[.]info

session-id[.]com

ver-icloud[.]com

my-validation[.]info

profilesupport[.]info

Совпадающая инфраструктура

16linesquran[.]info

alfajrtaqni[.]org

khuaitranslator[.]com

mail-sllogin[.]com

timesofarab[.]com

ernail-ver[.]com

rnail[.]info

session-icloud[.]com

cert-icloud[.]com

myinfosettings[.]com

update-mailservice[.]com

my-auth[.]info

infocheckup[.]com

managemysettings[.]com

manage-mysettings[.]com

web2chost[.]com

com-settings-ppsecure[.]com

golge[.]cc

mainlogin[.]co

icloud-auth[.]com

acc-dot[.]com

Совпадающие вредоносные программы для Android

73f2c81473720629be32695800b7ad83494f2084 Khuai Translator v1.2

2f239a96987284a4883014cf1dad39c16f8fc7ad Khuai Translator v1.1

60191fa19fb1184535608d7640a11320e59b0ab2 16 Lines v1.1

Шифровальный ключ Khaui Translator: Huisgte87Hdy4Oli

Шифровальный ключ 16 Lines: 7sTbYe8Qo6OqZwIQ